Сетевые профили СЗИ Dallas Lock

Сетевые профили СЗИ Dallas Lock

Сетевые профили

Механизм «Сетевых профилей» позволяет применять правила межсетевой экран и фильтрации не безусловно, а в зависимости от параметров сети, через которую получен сетевой пакет.

Доступно семь возможных сетевых профилей сетей, определяемых по адресам и используемым сетевым адаптерам.

В случае, если для сетевого пакета не подходит ни один из активных сетевых профилей — пакет будет считаться принадлежащем к сети, определенной сетевым профилем **«По умолчанию». **

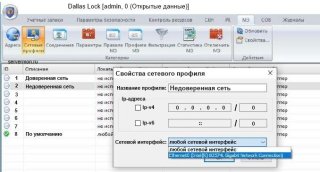

Для редактирования сетевого профиля нужно выбрать его на информационной панели и нажать кнопку «Свойства» на панели «Действия».

Появится окно «Свойства сетевого профиля», в котором возможно задать IP-адрес или подсеть, выбрать сетевой интерфейс и ввести название сетевого профиля.

Сетевые профили СЗИ Dallas Lock

Сетевые профили СЗИ Dallas Lock

Пример первый

Администратор хочет разрешить использование сети Интернет только из доверенной Система защиты информации Dallas Lock.

Руководство по эксплуатации (корпоративной) сети:

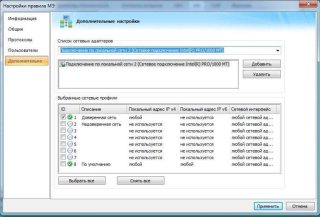

- Администратор задал подсеть компании и сетевой адаптер для сетевого профиля «Доверенная сеть».

- Администратор создал разрешающее правило на использование сети Интернет и выбрал для него сетевой профиль «Доверенная сеть».

- Администратор отключил параметр «Глобальное правило — пропускать пакеты по умолчанию». В результате пользователь сможет пользоваться сетью Интернет на защищаемом автоматизированном рабочем месте только подключившись к подсети компании через заданный сетевой адаптер.

Сетевые профили СЗИ Dallas Lock

Сетевые профили СЗИ Dallas Lock

Пример второй

Администратор хочет разрешить использование сети Интернет только через доверенную (корпоративную) сеть для надежной антивирусной проверки трафика и принудительной защиты всего трафика от перехвата.

- Администратор задал подсеть компании для сетевого профиля «Доверенная сеть».

- Администратор создал разрешающее правило на использование сети Интернет и выбрал для него сетевой профиль «Доверенная сеть».

- Администратор создал разрешающее правило для Z подключения и выбрал для него сетевой профиль «По умолчанию». Правило Z подключения разрешит защищенное соединение с доверенной сетью из любых сетей. После установления соединения с доверенной сетью возможно использование сети Интернет при получении через Z адреса из диапазона доверенной сети.

- Администратор создал запрещающее правило для всех остальных подключений и выбрал для него сетевой профиль «По умолчанию». При этом необходимо, чтобы запрещающее правило было ниже по приоритету (проверялось после разрешающих правил).

В данной конфигурации для получения доступа к сети Интернет на защищаемом автоматизированном рабочем месте из неизвестной сети, пользователю необходимо сначала установить Z соединение к доверенной сети (которое должно быть сконфигурировано таким образом, чтобы выдать пользователю IP-адрес из доверенной сети, и предоставить маршрутизацию через доверенную сеть в интернет).